Yaygın olarak kullanılan dosya sıkıştırma programı WinRAR'da kritik bir güvenlik açığı (sıfır gün açığı), iki Rus siber suç grubu tarafından aktif olarak istismar ediliyor. Saldırılar, kimlik avı e-postalarıyla gönderilen ve zararlı arşiv dosyalarını açan bilgisayarlara arka kapı yerleştiriyor. Bu e-postaların bazıları kişiselleştirilmiş içeriklere sahip.

Güvenlik firması ESET, ilk olarak 18 Temmuz'da olağan dışı bir dizin yolunda bir dosya tespit etmesiyle saldırıları fark etti. 24 Temmuz'a gelindiğinde, bu davranışın dosya sıkıştırma programı WinRAR'daki bilinmeyen bir güvenlik açığının istismar edilmesiyle bağlantılı olduğunu belirledi. Yaklaşık 500 milyon kullanıcı tabanına sahip olan WinRAR'ın geliştiricileri aynı gün bilgilendirildi ve altı gün sonra bir yama yayınlandı.

Ciddi Çaba ve Kaynak Kullanımı

Güvenlik açığının, Windows'un aynı dosya yolunu farklı şekillerde temsil etmeye izin veren bir özelliği olan "alternatif veri akışlarını" (alternate data streams) kötüye kullandığı ortaya çıktı. Saldırganlar, bu özelliği kullanarak daha önce bilinmeyen bir yol gezme kusurunu tetikledi. Bu kusur sayesinde WinRAR, saldırganın seçtiği klasörlere (%TEMP% ve %LOCALAPPDATA%) zararlı çalıştırılabilir dosyalar yerleştirebildi. Bu klasörler normalde kod yürütme yetenekleri nedeniyle Windows tarafından koruma altındadır.

ESET, saldırıların Rusya merkezli, mali çıkarları olan RomCom adlı suç grubundan geldiğini tespit etti. Yıllardır aktif olan ve siber operasyonlarında açıklarını temin etme ve gelişmiş yöntemler kullanma yeteneğini gösteren bu grup, kullandığı sıfır gün açığı şu anda CVE-2025-8088 olarak izleniyor.

ESET'ten yapılan açıklamada, "WinRAR'daki daha önce bilinmeyen bir sıfır gün güvenlik açığını istismar ederek, RomCom grubu siber operasyonlarına ciddi çaba ve kaynak yatırmaya istekli olduğunu gösterdi. Bu, RomCom'un yabancılar tarafından istismar edilen bir sıfır gün güvenlik açığını kullanmasının en az üçüncü kez olması ve hedefli saldırılar için açıklar edinmeye ve kullanmaya devam eden odak noktasını vurguluyor." denildi.

İlginç bir şekilde, RomCom tek grup değildi. Rus güvenlik firması Bi.ZONE'a göre, aynı güvenlik açığı Paper Werewolf olarak izlenen bir grup tarafından da aktif olarak istismar ediliyordu. GOFFEE olarak da bilinen bu grup, CVE-2025-8088'den beş hafta önce yamalanan ayrı bir kritik WinRAR güvenlik açığı olan CVE-2025-6218'i de istismar ediyordu.

Bi.ZONE, Paper Werewolf grubunun Temmuz ve Ağustos aylarında Rusya Tüm Rusya Araştırma Enstitüsü çalışanlarını taklit eden e-postalara eklenmiş arşivler aracılığıyla bu açıkları ilettiğini belirtti. Nihai amaç, Paper Werewolf'a ele geçirilmiş sistemlere erişim sağlayan kötü amaçlı yazılım yüklemekti.

ESET ve Bi.ZONE'un keşifleri birbirinden bağımsız olsa da, güvenlik açıklarını istismar eden grupların bağlantılı olup olmadığı veya bilgiyi aynı kaynaktan mı edindiği bilinmiyor. Bi.ZONE, Paper Werewolf'un güvenlik açıklarını karanlık ağ suç forumlarından temin etmiş olabileceği spekülasyonunu yaptı.

ESET, gözlemlediği saldırıların üç yürütme zinciri izlediğini belirtti. Bunlardan biri, belirli bir kuruluşu hedef alan saldırılarda kullanıldı. Bu zincirde, arşivin içine gizlenmiş zararlı bir DLL dosyası, Microsoft Edge gibi bazı uygulamalar tarafından yürütülmesine neden olan COM ele geçirme (COM hijacking) olarak bilinen bir yöntemle çalıştırıldı. DLL dosyası, gömülü shellcode'u çözerek mevcut makinenin alan adını aldı ve bunu sabit kodlanmış bir değerle karşılaştırdı. İkisi eşleştiğinde, shellcode Mythic Agent adlı özel bir zararlı yazılım çerçevesi kurdu.

İkinci zincir, SnipBot adlı bilinen bir RomCom kötü amaçlı yazılımını yükleyen zararlı bir Windows çalıştırılabilir dosyasını çalıştırdı. Bu zararlı yazılım, sanal makinelerde veya sandbox ortamlarında açıldığında kendini sonlandırarak adli analiz girişimlerini engelledi. Üçüncü zincir ise RomCom'un bilinen diğer iki kötü amaçlı yazılımı olan RustyClaw ve Melting Claw'u kullandı.

WinRAR güvenlik açıkları daha önce de zararlı yazılım yüklemek için kullanılmıştı. 2019'dan kalma bir kod yürütme açığı, yamanmasından kısa bir süre sonra 2019'da geniş çapta istismar edilmişti. 2023'te ise bir WinRAR sıfır gün açığı, saldırıların tespit edilmesinden dört aydan uzun süre istismar edildi.

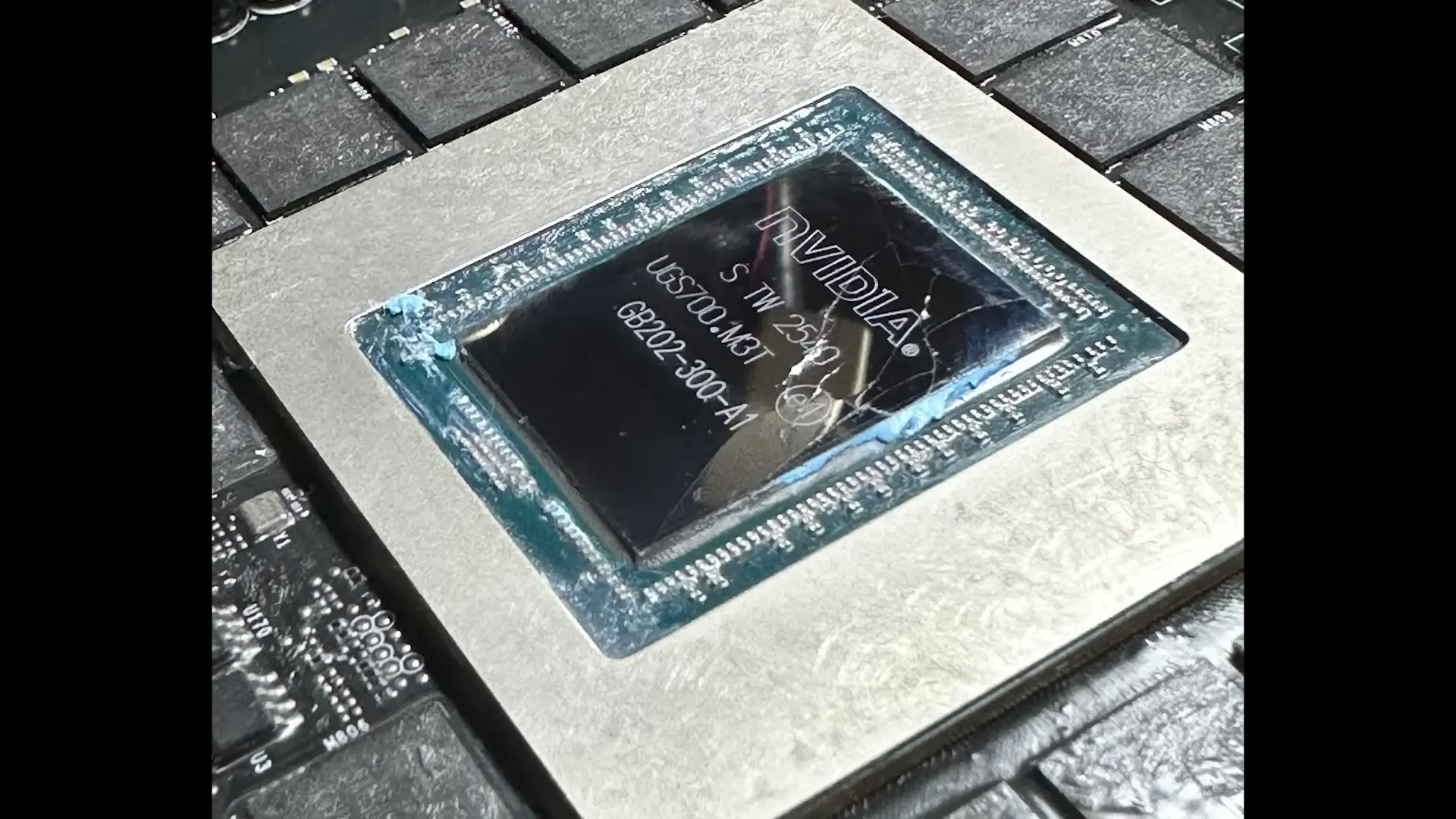

Büyük kullanıcı tabanının yanı sıra, WinRAR zararlı yazılım yaymak için mükemmel bir araç haline geliyor çünkü bu programda otomatik güncelleme mekanizması bulunmuyor. Bu da kullanıcıların yamaları kendi başlarına indirip yüklemeleri gerektiği anlamına geliyor. Dahası, ESET, komut satırı araçları UnRAR.dll ve taşınabilir UnRAR kaynak kodunun Windows sürümlerinin de savunmasız olduğunu belirtti. Kullanıcıların, şu anda en güncel sürüm olan 7.13 öncesi tüm WinRAR sürümlerinden uzak durması tavsiye ediliyor. Bu sürüm tüm bilinen güvenlik açıklarını kapatıyor, ancak devam eden WinRAR sıfır günleri göz önüne alındığında bu büyük bir güvence sağlamıyor.