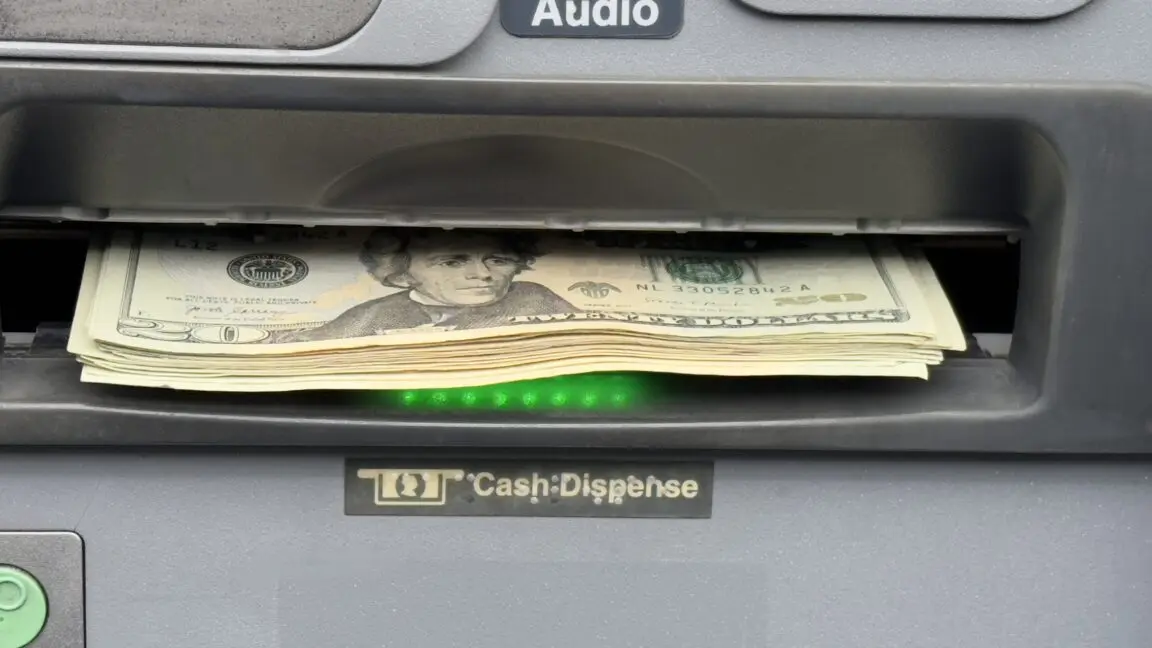

Güvenlik araştırmacıları, kimliği açıklanmayan bir bankanın ATM sisteminden para sızdırma girişiminde bulunan bilgisayar korsanlarının, 4G özellikli bir Raspberry Pi cihazını bankanın ağına yerleştirdiğini bildirdi. Bu olağanüstü taktik, saldırganların güvenlik duvarlarını tamamen aşmasını sağladı.

Saldırganlar, fiziksel sızmayı, gelişmiş adli bilişim araçlarından bile gizlenebilen başka bir yenilikçi teknik kullanan uzaktan erişim zararlı yazılımıyla birleştirdi. Bilgisayar korsanlarının kullandığı Linux bind mount tekniği, normalde BT yönetimi alanında kullanılırken, tehdit aktörleri tarafından ilk kez kullanıldığı belirtiliyor. Bu yöntem, zararlı yazılımın işletim sisteminden gizlenmek için gelişmiş teknikler kullanan bir rootkit gibi davranmasına olanak tanıdı.

Ana Hedef: ATM Anahtarlama Ağını Arka Kapı ile Ele Geçirmek

Yerleştirilen Raspberry Pi, bankanın ATM sisteminin kullandığı ağ anahtarına bağlıydı. Bu konum, cihazı etkili bir şekilde bankanın iç ağına sokuyordu. Amaç, ATM anahtarlama sunucusunu ele geçirmek ve bu kontrolü bankanın donanım güvenlik modülünü manipüle etmek için kullanmaktı. Donanım güvenlik modülü, kimlik bilgileri ve dijital imzalar gibi hassas bilgileri depolamak ve şifreleme/şifre çözme işlevlerini yürütmek için kullanılan kurcalamaya dayanıklı fiziksel bir cihazdır.

Saldırının arkasındaki grup, sektörde UNC2891 olarak biliniyor. Finansal motivasyona sahip bu tehdit grubu, en az 2017'den beri bankaların altyapılarını hedef alıyor. Özellikle Linux, Unix ve Oracle Solaris sistemlerini hedef alan saldırılarda özel olarak geliştirdiği zararlı yazılımları kullanmadaki yetkinliğiyle tanınıyor.

2022 yılında, Google'ın Mandiant bölümü, UNC2891'in hedeflenen bir ağda yıllarca fark edilmeden kaldığını gözlemlediğini açıklamıştı. Mandiant araştırmacıları, Solaris sistemleri için özel olarak geliştirilmiş CakeTap adlı bir rootkit'i tespit etti. CakeTap, diğer şeylerin yanı sıra, enfekte edilmiş bir ATM anahtarlama ağından geçen mesajları manipüle ederek, büyük olasılıkla sahte banka kartları aracılığıyla yetkisiz nakit çekimlerine olanak tanıyordu. Mandiant ayrıca SlapStick ve TinyShell adını verdiği iki farklı özel zararlı yazılım daha belgeledi.

Öte yandan, yapılan son raporlar UNC2891'in hala aktif olduğunu ve banka ağlarına tespit edilmeden sızmak için yeni ve gelişmiş yollar bulduğunu gösteriyor.

“Bu vakanın en sıra dışı unsurlarından biri, saldırganın Raspberry Pi cihazını kurmak için fiziksel erişimi kullanmasıydı,” şeklinde açıklama yapan bir güvenlik uzmanı, cihazın doğrudan ATM ile aynı ağ anahtarına bağlandığını, böylece etkin bir şekilde bankanın iç ağına yerleştiğini belirtti. Raspberry Pi'nin 4G modemiyle donatılmış olması, mobil veri üzerinden uzaktan erişime imkan tanıyordu.

Ayrıca, kalıcılığı sağlamak amacıyla UNC2891, sürekli internet bağlantısına sahip olduğu için bir posta sunucusunu da ele geçirdi. Ardından, Raspberry Pi ve posta sunucusundaki arka kapı, bankanın izleme sunucusunu aracı olarak kullanarak iletişim kurmaya başladı. İzleme sunucusunun seçilmesinin nedeni, veri merkezindeki neredeyse tüm sunuculara erişiminin olmasıydı.

Araştırmacılar, bankanın ağını incelerken izleme sunucusunda olağandışı davranışlar, her 10 dakikada bir giden bir sinyal ve bilinmeyen bir cihaza tekrarlanan bağlantı denemeleri fark etti. Ardından, iletişimi analiz etmek için bir adli bilişim aracı kullanıldı. Araç, uç noktaları bir Raspberry Pi ve posta sunucusu olarak tanımladı, ancak sinyal gönderen süreçlerin adlarını belirleyemedi.

Araştırmacılar, sinyaller gönderilirken sistem belleğini yakaladı. Analiz, sürecin, açık kaynaklı bir LightDM görüntü yöneticisiyle ilişkili olan lightdm olduğunu ortaya çıkardı. Süreç meşru görünse de, LightDM ikili dosyasının alışılmadık bir konumda yüklü olması araştırmacılara şüpheli geldi. Daha derinlemesine inceleme sonucunda, özel arka kapı süreçlerinin araştırmacıları yanıltmak amacıyla kasten gizlendiği keşfedildi.

Bu gizleme işleminin Linux bind mount tekniği kullanılarak yapıldığı belirtildi. Bu keşfin ardından, bu teknik MITRE ATT&CK çerçevesine “T1564.013 – Artifacts Hide: Bind Mounts” olarak eklendi.

Saldırganların Raspberry Pi cihazını nasıl yerleştirdiğine dair detaylar paylaşılmadı. Saldırı, UNC2891'in CakeTap arka kapısıyla ATM anahtarlama ağını enfekte etme nihai hedefine ulaşamadan tespit edilip durduruldu.